Безопасность в сети

Полное руководство по защите сайта от ботов: стратегии, технологии и правовые аспекты в России

Значительная часть трафика на любом коммерческом сайте — это не люди. Это боты, которые могут скликивать ваш рекламный бюджет, воровать контент, парсить цены, создавать поддельные аккаунты и перегружать сервер.1 Эти «невидимые посетители» наносят реальный финансовый и репутационный ущерб вашему бизнесу. Они искажают аналитику, вводя в заблуждение вашу маркетинговую команду, и создают уязвимости в безопасности, которые могут привести к катастрофическим последствиям.

Эта статья — не просто список советов. Это исчерпывающее руководство, которое проведет вас от понимания угроз до построения комплексной, многоуровневой системы защиты. Мы разберем все: от базовых настроек до продвинутых WAF-систем и специализированных сервисов. Мы также детально остановимся на юридических аспектах защиты и сбора данных в России, чтобы вы могли действовать не только эффективно, но и законно. Вы узнаете, как боты обходятся с вашим сайтом, какие технологии используют для маскировки, как современные системы защиты их вычисляют, сколько денег вы теряете и как рассчитать окупаемость инвестиций в защиту. Мы предоставим вам четкий план действий, который поможет превратить ваш сайт в неприступную крепость.

Мир ботов: почему защита сайта стала необходимостью для бизнеса

В цифровой экономике сайт — это не просто визитная карточка, а полноценный актив: офис продаж, витрина, склад и центр коммуникаций. Однако многие владельцы бизнеса не осознают, что значительная часть «посетителей» их цифрового актива — вовсе не потенциальные клиенты. Это автоматизированные программы, или боты, чья деятельность может быть как полезной, так и крайне разрушительной. Понимание этой двойственной природы и масштаба угрозы — первый шаг к построению эффективной защиты.

Что такое боты и какими они бывают: от полезных помощников до вредителей

Чтобы понять, от кого мы защищаемся, представим ваш сайт как большой и современный торговый центр. В этом ТЦ действуют разные типы автоматизированных систем.

Есть полезные «роботы-помощники». Самые известные из них — это поисковые боты (краулеры) Google (Googlebot) и Яндекса (YandexBot). Они, как прилежные картографы, обходят все залы и этажи вашего ТЦ, составляют подробную карту и сообщают о ней в свои справочные бюро (поисковые системы). Благодаря их работе реальные покупатели могут легко найти нужный им товар или услугу. К этой же категории можно отнести сервисных ботов, например, чат-ботов на сайте, которые помогают клиентам с навигацией или отвечают на простые вопросы, выполняя роль вежливых консультантов.4

Но наряду с помощниками в вашем ТЦ орудует целая армия «роботов-вредителей». Их цели и методы разнообразны, но результат всегда один — ущерб для вашего бизнеса.1

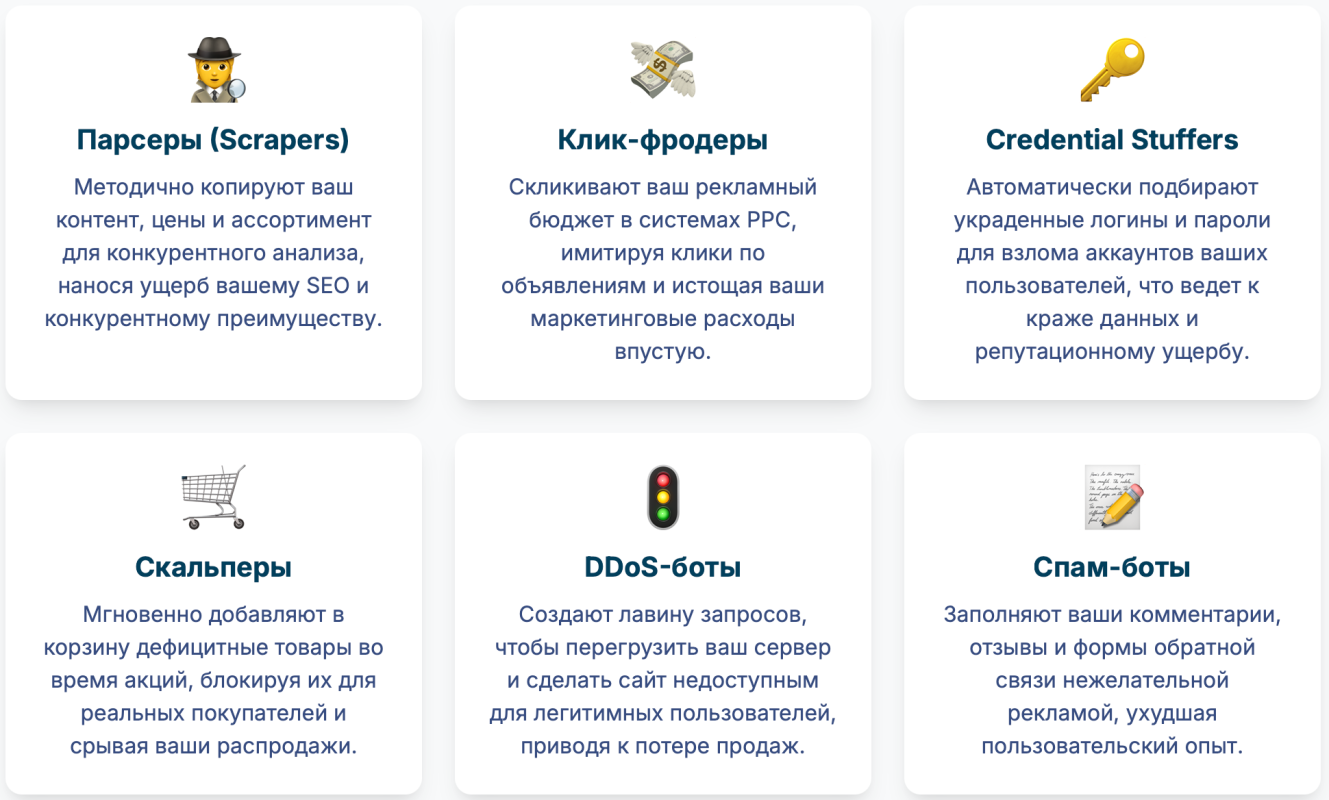

- Парсеры (Scrapers). Эти боты методично обходят все витрины и переписывают ценники на все товары, фиксируют ассортимент и специальные предложения. Их задача — собрать данные для ваших конкурентов, которые смогут на основе этой информации мгновенно корректировать свою ценовую политику и опережать вас.2

- Боты для скликивания (Click Fraud Bots). Представьте, что вы развесили по городу дорогую рекламу, ведущую в ваш ТЦ. Эти боты целыми днями звонят по указанным в рекламе телефонам, создавая видимость огромного интереса, но не собираясь ничего покупать. В результате вы платите за тысячи пустых звонков, а ваш рекламный бюджет испаряется впустую.6

- Боты для DDoS-атак. Эта группа ботов действует грубо, но эффективно. Они создают огромную толпу у входа в ваш ТЦ, полностью блокируя проход для реальных покупателей. Ваш бизнес парализован, клиенты уходят к конкурентам, а репутация страдает.4

- Боты для кражи учетных данных (Credential Stuffers). Эти боты — взломщики. Они не пытаются выломать дверь, а методично подбирают ключи к служебным помещениям (личным кабинетам пользователей). Они используют огромные базы данных логинов и паролей, утекших с других сайтов, в надежде, что ваши клиенты использовали одинаковые пароли в разных местах. Получив доступ, они могут украсть персональные данные, бонусные баллы или сохраненные платежные данные.4

- Спам-боты. Эти мелкие вредители бегают по всему ТЦ и расклеивают свои рекламные листовки на стенах (в комментариях, отзывах, формах обратной связи), оставляя после себя визуальный мусор и подрывая доверие реальных посетителей.4

- Боты для сканирования уязвимостей. Это разведчики, которые не наносят прямого вреда, но ищут слабые места в системе безопасности вашего ТЦ — незапертые окна, хлипкие замки, — чтобы передать эту информацию более серьезным «взломщикам».4

Игнорировать существование этих вредителей — значит оставлять двери своего бизнеса открытыми для грабежа, вандализма и промышленного шпионажа.

Классификация угроз по методологии OWASP: говорим на языке профессионалов

Чтобы систематизировать понимание угроз и говорить на одном языке с мировым сообществом по кибербезопасности, обратимся к классификации проекта OWASP (Open Web Application Security Project). Эта некоммерческая организация является мировым стандартом в области безопасности веб-приложений. Их список OWASP Automated Threats to Web Applications (Автоматизированные угрозы для веб-приложений) — это не просто перечень атак, а структурированное описание бизнес-рисков, которые несут боты.10

Рассмотрим ключевые угрозы из этого списка, которые наиболее актуальны для любого онлайн-бизнеса:

- Scraping (OAT-011): Несанкционированный сбор данных. Это промышленный шпионаж в цифровом виде. Конкурент может ежедневно использовать парсинг для сбора всего вашего каталога товаров, включая цены, наличие, описания и отзывы. На основе этих данных он может автоматически демпинговать, копировать ваш успешный ассортимент или даже полностью клонировать контент вашего сайта, нанося ущерб вашему SEO.2

- Credential Stuffing (OAT-008): Массовая подстановка украденных учетных данных. Это одна из самых опасных атак на сайты с личными кабинетами. Злоумышленники приобретают на черном рынке базы данных с миллиардами пар логин/пароль, утекших в результате взломов других сервисов. Затем боты автоматически пытаются войти с этими данными на ваш сайт. Поскольку огромное количество людей повторно использует пароли, успех таких атак, несмотря на низкий процент совпадений (около 0.1%), исчисляется тысячами взломанных аккаунтов из-за гигантских объемов перебора.10 Последствия — от кражи бонусных баллов до полномасштабной утечки персональных данных клиентов.

- Carding (OAT-001) и Card Cracking (OAT-010): Проверка валидности украденных банковских карт. Мошенники, получив базу данных карт, не знают, какие из них еще активны. Чтобы это проверить, они используют ботов, которые совершают микротранзакции (например, на 10 рублей) на тысячах сайтов, включая ваш. Если транзакция проходит, карта помечается как «валидная» и используется для крупных краж или продается дороже. Для вашего бизнеса это оборачивается не только финансовыми потерями из-за возвратов (чарджбэков), но и ухудшением репутации в глазах банков и платежных систем, что может привести к повышению комиссий или даже отключению от эквайринга.10

- Account Creation (OAT-019): Массовое создание фейковых аккаунтов. Боты могут регистрировать тысячи поддельных пользователей на вашем сайте. Цели могут быть разными: злоупотребление приветственными бонусами или промокодами, накрутка положительных отзывов на свои товары (или отрицательных — на товары конкурентов), рассылка спама другим пользователям через личные сообщения или создание плацдарма для будущих атак.10

- Ad Fraud (OAT-003): Мошенничество с рекламой (скликивание). Если вы используете модели оплаты за клик (PPC) в Яндекс.Директ или Google Ads, вы являетесь мишенью для этого типа фрода. Конкуренты или недобросовестные владельцы площадок могут использовать ботов для имитации кликов по вашим объявлениям. Каждый такой клик списывает деньги с вашего счета, но не приносит потенциального клиента. В результате рекламный бюджет расходуется впустую, а стоимость привлечения реального клиента (CPA) искусственно завышается.7

- Denial of Inventory (OAT-021): Блокировка товарных запасов. Этот вид атаки особенно болезнен для e-commerce во время распродаж или запуска лимитированных коллекций. Боты-скальперы мгновенно добавляют в корзину весь дефицитный товар и «держат» его, не завершая покупку. В результате реальные клиенты видят сообщение «Товара нет в наличии», уходят разочарованными, а ваша акция проваливается. Позже боты могут либо отпустить товар, либо выкупить его для перепродажи по завышенной цене.10

Понимание этих стандартизированных угроз позволяет оценить риски не как набор разрозненных технических проблем, а как системные угрозы бизнес-процессам.

Экономический ущерб от ботов: невидимые расходы вашего бизнеса

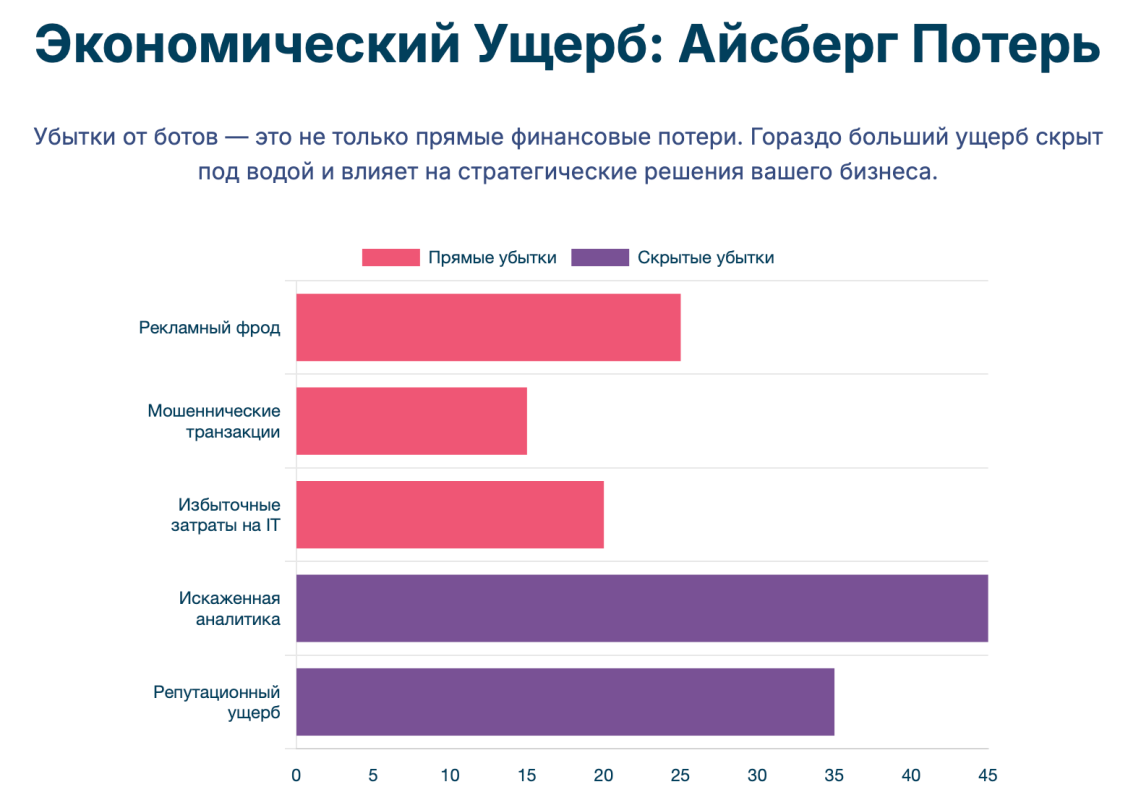

Ущерб от ботов — это не гипотетическая угроза, а реальные и измеримые финансовые потери, которые можно разделить на несколько категорий.

- Прямые финансовые потери. Это наиболее очевидная часть айсберга. Сюда входит рекламный бюджет, потраченный на клики от ботов, который, по некоторым оценкам, может составлять до 22% от всех расходов на цифровую рекламу, достигая десятков миллиардов долларов в год в мировом масштабе.6 Также это прямые убытки от мошеннических транзакций, расходы на чарджбэки и компенсации клиентам, чьи аккаунты были взломаны в результате атак Credential Stuffing. По данным исследований, средний годовой ущерб от таких атак для одной компании может достигать $6 миллионов.9

- Косвенные операционные расходы. Боты генерируют огромный объем «мусорного» трафика. По разным оценкам, до 42% всего интернет-трафика приходится на ботов, причем значительная часть из них — вредоносные.14 Этот трафик потребляет ресурсы вашего хостинга: процессорное время, оперативную память, пропускную способность канала. В результате вы вынуждены платить за более дорогой тарифный план не для того, чтобы обслуживать больше клиентов, а чтобы выдерживать нагрузку от ботов. Кроме того, это время ваших IT-специалистов, которые вместо развития проекта вынуждены заниматься «тушением пожаров»: анализировать логи, блокировать IP-адреса, восстанавливать работу сайта после атак.16

- Стратегические потери. Это самый опасный и недооцененный вид ущерба. Боты полностью искажают вашу веб-аналитику. Вы видите в отчетах тысячи «посетителей», но не можете понять их реальное поведение, потому что данные загрязнены. Это приводит к неверным маркетинговым и продуктовым решениям. Вы можете потратить сотни тысяч рублей на редизайн страницы, потому что у нее высокий показатель отказов, а на самом деле эти отказы генерировали парсеры, которые заходили на страницу на одну секунду. Кража контента и цен конкурентами лишает вас уникального торгового предложения и конкурентного преимущества, превращая ваш бизнес в вечную гонку на выживание.2

- Репутационный ущерб. Если ваш сайт недоступен из-за DDoS-атаки во время пика продаж, вы теряете не только деньги, но и доверие клиентов. Если личные кабинеты ваших пользователей взламывают, а их данные утекают в сеть, ущерб для репутации бренда может быть невосполнимым. Спам в комментариях и поддельные отзывы создают впечатление заброшенного и небезопасного ресурса. В долгосрочной перспективе репутационные потери могут стоить гораздо дороже любых прямых убытков.1

Проблема ботов — это не техническая неприятность, а полноценная экономическая угроза, влияющая на все аспекты бизнеса: от маркетинга и продаж до IT-инфраструктуры и юридических рисков. Это не «головная боль айтишника», а проблема уровня высшего руководства. Игнорирование этой проблемы — это не экономия, а прямое согласие с постоянными и растущими убытками. Поэтому решение о защите должно приниматься не на уровне «нужно ли нам это?», а на уровне «какой уровень защиты нам экономически целесообразен?». Это меняет парадигму: защита от ботов — это не затраты, а инвестиция в стабильность, достоверность и будущее вашего бизнеса.

| Тип бота/Атаки (OWASP ID) | Цель бота | Прямой ущерб для бизнеса | Косвенный ущерб для бизнеса |

| Парсер / Scraping (OAT-011) | Сбор цен, ассортимента, контента | Потеря конкурентного преимущества из-за ценовых войн и копирования ассортимента | Снижение SEO-позиций из-за дублирования контента, повышенная нагрузка на сервер |

| Клик-фродер / Ad Fraud (OAT-003) | Истощение рекламного бюджета | Прямые финансовые потери на оплату недействительных кликов | Искажение статистики рекламных кампаний (CTR, CPA), принятие неверных маркетинговых решений |

| Credential Stuffer (OAT-008) | Взлом аккаунтов пользователей | Финансовые потери от мошенничества со счетов клиентов, расходы на компенсации | Репутационный ущерб, потеря доверия клиентов, возможные штрафы за утечку ПДн |

| Кардер / Carding (OAT-001) | Проверка валидности украденных карт | Расходы на обработку чарджбэков, комиссии платежных систем | Ухудшение репутации у банков-эквайеров, риск отключения приема платежей |

| Скальпер / Denial of Inventory (OAT-021) | Блокировка дефицитных товаров | Потеря продаж во время акций, недополученная прибыль | Негативный клиентский опыт, снижение лояльности, репутация магазина «где ничего нет» |

| DDoS-бот / Denial of Service (OAT-015) | Нарушение доступности сайта | Потеря продаж и лидов во время простоя сайта | Репутационный ущерб, отток клиентов к конкурентам, пессимизация в поисковых системах |

| Спам-бот / Spamming (OAT-017) | Размещение нежелательного контента | — | Ухудшение пользовательского опыта, снижение доверия к сайту, пессимизация за спам |

Фундаментальные методы защиты: первая линия обороны вашего сайта

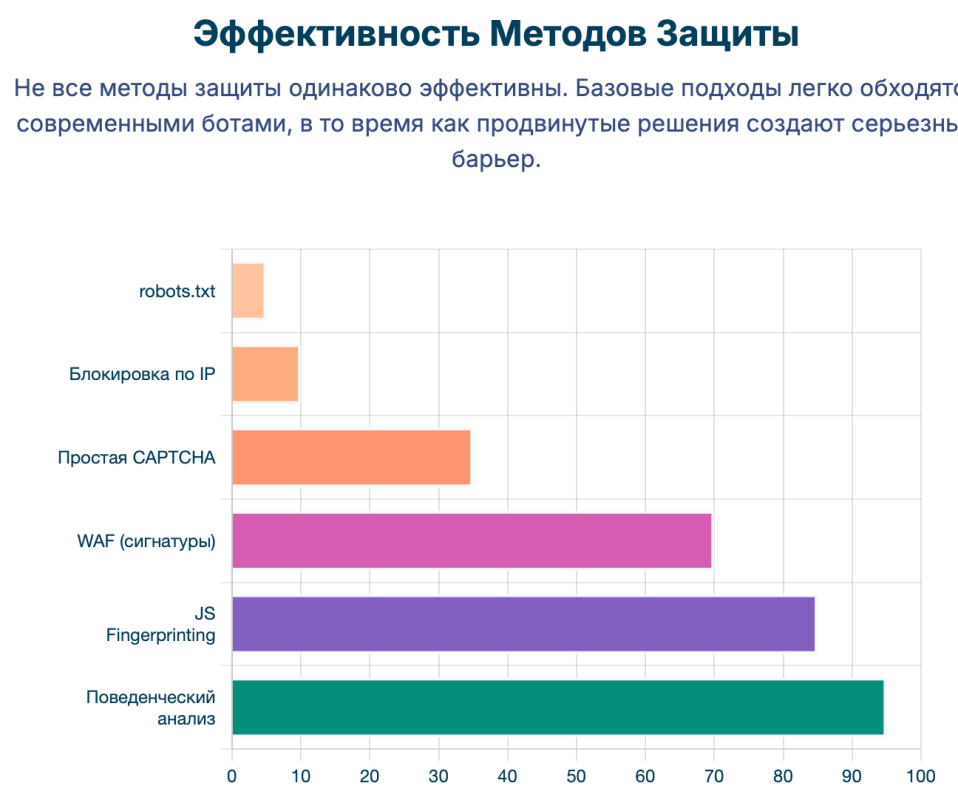

Прежде чем переходить к сложным и дорогостоящим системам, важно выстроить первую линию обороны. Это базовые методы, которые, несмотря на свои ограничения, являются необходимой цифровой гигиеной. Они способны отсечь самых примитивных ботов и заложить фундамент для более серьезной защиты. Однако важно понимать, что полагаться только на них в современном мире — все равно что защищать крепость деревянным забором.

Файл robots.txt: вежливая просьба, которую слышат не все

Файл robots.txt — это текстовый файл в корневом каталоге вашего сайта, который содержит инструкции для ботов. Его можно сравнить с табличкой «По газонам не ходить» на входе в парк. Это не забор и не охрана, а лишь вежливая просьба, основанная на джентльменском соглашении.19

Принцип работы: В этом файле вы можете указать, каким ботам (по их User-Agent) какие разделы сайта посещать не рекомендуется. Например, можно закрыть от индексации административную панель, страницы результатов поиска или личные кабинеты пользователей.

Пример robots.txt:

User-agent: *

Disallow: /admin/

Disallow: /search/

Disallow: /cart/

User-agent: YandexBot

Crawl-delay: 5

Здесь мы запрещаем всем ботам (*) заходить в разделы /admin/, /search/ и /cart/, а для бота Яндекса дополнительно просим делать паузу в 5 секунд между запросами, чтобы снизить нагрузку на сервер.20

Практическое применение и ограничения: «Воспитанные» боты, такие как Googlebot и YandexBot, всегда следуют этим правилам. Это полезно для SEO-гигиены, так как предотвращает попадание в поисковую выдачу мусорных страниц. Однако вредоносные боты (парсеры, сканеры уязвимостей) эту табличку просто игнорируют. Для них robots.txt — это, наоборот, удобная карта, показывающая, где лежат самые интересные для атаки директории. Поэтому robots.txt — это не средство защиты, а инструмент управления индексацией.19

CAPTCHA: эволюция от искаженных букв до невидимого анализа

CAPTCHA (Completely Automated Public Turing test to tell Computers and Humans Apart) — это тест, призванный отличить человека от компьютера. Это, пожалуй, самый известный метод борьбы с ботами.19

Эволюция CAPTCHA:

- Первое поколение: Искаженные буквы и цифры, которые нужно было ввести в поле. Этот метод оказался крайне неудобным для пользователей и со временем был легко взломан с помощью алгоритмов оптического распознавания символов.

- Второе поколение (Google reCAPTCHA v2): Знаменитый чекбокс «Я не робот». Если простой клик вызывал у системы сомнения, пользователю предлагалось решить визуальную задачку — выбрать все изображения с автомобилями или дорожными знаками. Это было удобнее, но все еще отвлекало пользователя.

- Третье поколение (Google reCAPTCHA v3): Современный и наиболее предпочтительный подход. Эта система работает в фоновом режиме, анализируя поведение пользователя на сайте: движения мыши, время между кликами, паттерны скроллинга. Каждому посетителю присваивается рейтинг «человечности» от 0.0 до 1.0. Видимая проверка (челлендж) показывается только тем, чей рейтинг падает ниже определенного порога. Это обеспечивает бесшовный опыт для большинства реальных пользователей.19

Уязвимость: Несмотря на всю свою технологичность, любая CAPTCHA сегодня является уязвимым рубежом обороны. Существует целая индустрия сервисов по распознаванию CAPTCHA (например, 2Captcha, RuCaptcha, Anti Captcha). Ботовод может через API отправить картинку с вашего сайта на такой сервис, где ее за долю цента решит либо живой человек в стране с низкой оплатой труда, либо другая, более мощная нейросеть.21 Стоимость решения тысячи таких задач составляет всего несколько долларов, что делает этот метод обхода экономически выгодным для злоумышленников.22 Следовательно, CAPTCHA не может быть единственным или основным средством защиты от целеустремленных ботов.

Ограничения по IP-адресам и User-Agent: когда это все еще имеет смысл

Это один из старейших методов защиты, основанный на блокировке запросов по двум параметрам:

- IP-адрес: Уникальный адрес устройства в сети.

- User-Agent: Строка, которую браузер отправляет серверу, сообщая о себе (например, Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36…).

Принцип работы: Если вы заметили в логах сервера подозрительную активность с одного IP-адреса (например, тысячи запросов в минуту) или от странного User-Agent (например, SuperBot/1.0), вы можете вручную или с помощью правил на сервере заблокировать их.19

Недостатки и почему это неэффективно: Этот метод можно сравнить с попыткой вычерпать море ложкой. Современные боты никогда не работают с одного IP-адреса. Они используют огромные сети прокси-серверов или ботнеты (сети зараженных компьютеров), насчитывающие сотни тысяч и миллионы уникальных IP по всему миру. User-Agent также подменяется на лету, имитируя популярные браузеры. Ручная блокировка в таких условиях превращается в бесконечную и безрезультатную борьбу с ветряными мельницами.19

Когда это может быть полезно: Блокировка по IP все еще имеет смысл в очень узких сценариях. Например, если вы видите очевидную атаку, идущую из конкретной страны, с которой вы не ведете бизнес, можно заблокировать весь диапазон IP-адресов этой страны. Но это грубый инструмент, который может задеть и легитимных пользователей (например, использующих VPN).

«Медовые ловушки» (Honeypots): как обмануть и заблокировать примитивные парсеры

Honeypot, или «горшочек с медом», — это изящный метод, основанный на обмане. Его можно сравнить с фальшивой дверью с сигнализацией в вашем торговом центре. Обычный покупатель, идущий по указателям, никогда ее не заметит и не попытается открыть. А вот вор, который методично проверяет все двери подряд, обязательно за нее дернет и тут же попадется.20

Техническая реализация: В HTML-код страницы добавляется ссылка, которая скрыта от человеческого глаза с помощью CSS (например, display:none; или смещение за пределы экрана). Однако бот, который просто парсит весь HTML-код, видит эту ссылку и переходит по ней. Этот переход фиксируется сервером, и IP-адрес бота немедленно заносится во временный или постоянный черный список.20

Эффективность и ограничения: «Медовые ловушки» хорошо работают против простых, «жадных» ботов, которые без разбора сканируют весь код. Однако более продвинутые парсеры могут быть настроены так, чтобы анализировать CSS и игнорировать скрытые элементы. Кроме того, важно правильно настроить файл robots.txt, чтобы случайно не заблокировать поисковых ботов, если они вдруг наткнутся на вашу ловушку.20

Фундаментальные методы защиты — это необходимый, но абсолютно недостаточный уровень обороны. Они являются реакцией на угрозы вчерашнего дня. Их главная проблема заключается в том, что они основаны на статичных правилах: запретить конкретный IP, показать конкретную картинку, спрятать конкретную ссылку. В то же время современные боты динамичны и адаптивны. Они научились менять IP и User-Agent, обходить CAPTCHA с помощью специализированных сервисов и игнорировать простые ловушки. Полагаться только на эти методы — все равно что ставить на дверь амбарный замок, когда у воров есть отмычки и автоген. Это создает ложное чувство безопасности и оставляет ваш бизнес уязвимым перед лицом более серьезных угроз. Чтобы обеспечить реальную защиту, бизнесу необходимо переходить от статических правил к динамическому анализу поведения, который способен выявлять аномалии в реальном времени.

| Метод | Эффективность против ботов | Влияние на реальных пользователей (UX) | Сложность внедрения | Основной недостаток |

| robots.txt | Низкая | Нет | Просто | Игнорируется вредоносными ботами, носит рекомендательный характер |

| CAPTCHA | Средняя | Раздражающее (v2) / Низкое (v3) | Средне | Обходится с помощью специализированных сервисов, ухудшает UX |

| Блокировка IP/User-Agent | Низкая | Низкое (риск блокировки легитимных) | Просто (для единичных) / Сложно (для массовых) | Легко обходится ботами с помощью прокси и смены User-Agent |

| Honeypot («Медовая ловушка») | Средняя | Нет | Средне | Эффективен только против примитивных ботов, обходится продвинутыми |

Продвинутые технические решения: строим неприступную крепость

Когда базовые методы перестают справляться, на сцену выходят более сложные и мощные технологии. Они формируют второй, основной эшелон обороны, который способен противостоять не только примитивным скриптам, но и продвинутым ботам, имитирующим поведение человека. Эти решения работают на более глубоком уровне, анализируя не только сам запрос, но и контекст, поведение и технические характеристики посетителя.

Web Application Firewall (WAF): ваш цифровой телохранитель

Web Application Firewall (WAF) — это специализированный защитный экран для веб-приложений. Его можно сравнить с профессиональной службой безопасности и фейс-контролем на входе в элитный клуб. WAF располагается между интернетом и вашим сайтом, анализируя абсолютно весь входящий HTTP-трафик. Он пропускает только легитимные запросы от реальных пользователей, а любые подозрительные или вредоносные попытки блокирует на подлете, не давая им даже достигнуть вашего сервера.19

Ключевая задача WAF — защита от атак на уровне приложения (Layer 7 по модели OSI), включая большинство угроз из списка OWASP Top 10, таких как SQL-инъекции (попытки выполнить вредоносные команды в вашей базе данных) и Cross-Site Scripting (XSS) (попытки внедрить вредоносный код на страницы вашего сайта).25

WAF использует два основных типа анализа для принятия решений:

- Сигнатурный анализ. Этот метод работает подобно классическому антивирусу. У WAF есть постоянно обновляемая база данных «сигнатур» — уникальных отпечатков известных атак. Каждый входящий запрос сравнивается с этой базой. Если в запросе обнаруживается совпадение с известной сигнатурой вредоносной активности, он немедленно блокируется. Это очень эффективный способ борьбы с массовыми, хорошо изученными атаками.29 Аналогия: охранник с альбомом фотографий известных преступников.

- Поведенческий (эвристический) анализ. Этот подход более интеллектуален. WAF сначала изучает «нормальное» поведение пользователей вашего сайта: типичную скорость запросов, среднее количество просмотренных страниц, обычные действия. На основе этих данных строится модель легитимного поведения. Любое резкое отклонение от этой модели расценивается как аномалия и потенциальная атака. Например, если один пользователь пытается за одну секунду получить доступ к тысяче страниц товаров, это явное отклонение от нормы, и WAF заблокирует его, даже если в запросах нет известных вредоносных сигнатур. Этот метод позволяет выявлять новые, еще не известные (zero-day) атаки.30 Аналогия: опытный охранник, который замечает подозрительное поведение гостя, даже если его нет в списке разыскиваемых.

Существует несколько моделей развертывания WAF:

- Облачные WAF. Это самый популярный и доступный вариант для большинства компаний. Вы просто меняете DNS-записи своего домена, чтобы весь трафик сначала шел на серверы провайдера WAF (например, Cloudflare, StormWall, DDoS-Guard), где он фильтруется, и только «чистый» трафик доходит до вашего сайта. Плюсы: быстрая настройка, не требует покупки и поддержки собственного оборудования, постоянное обновление баз угроз на стороне провайдера. Минусы: вы передаете часть контроля над своим трафиком и его безопасностью третьей стороне.26

- Локальные (On-Premise) WAF. Это может быть как программное обеспечение, установленное на ваших серверах, так и отдельное физическое устройство (appliance). Плюсы: полный контроль над конфигурацией, данными и правилами. Минусы: высокая стоимость покупки и поддержки, требует наличия в штате квалифицированных специалистов по безопасности.26

- Гибридные WAF. Комбинация облачного и локального подходов, позволяющая добиться гибкости и надежности.

Анализ на стороне клиента: как JavaScript помогает выявлять ботов

Продвинутые боты научились идеально имитировать легитимные HTTP-запросы, что позволяет им обходить многие WAF, работающие только на серверной стороне. Чтобы поймать таких «хамелеонов», защита должна сместиться с сервера в браузер клиента. Для этого используются специальные скрипты на языке JavaScript, которые выполняют проверки непосредственно на устройстве посетителя.

- JavaScript Challenge. Это базовая проверка, невидимая для человека. Когда посетитель заходит на сайт, ему вместе с контентом страницы отправляется небольшая JavaScript-задачка (например, решить простое математическое уравнение или выполнить определенную операцию). Настоящий браузер выполняет этот код за миллисекунды и отправляет правильный ответ обратно на сервер, подтверждая свою «подлинность». Большинство простых ботов и парсеров, которые не используют полноценный браузерный движок для экономии ресурсов, не умеют выполнять JavaScript. Они не могут решить задачу, не отправляют ответ, и система блокирует их доступ.33 Это эффективный фильтр для отсеивания низкоуровневых ботов.

- «Цифровой отпечаток» браузера (Browser Fingerprinting). Это гораздо более сложная и мощная технология. Она основана на том, что каждая комбинация устройства, операционной системы и браузера уникальна. JavaScript-скрипт, запущенный в браузере посетителя, собирает десятки неперсональных технических параметров, формируя из них уникальный «цифровой отпечаток».36 В этот отпечаток входят:

- User-Agent, языковые настройки, часовой пояс.

- Разрешение экрана, глубина цвета.

- Список установленных в браузере плагинов и расширений.

- Список системных шрифтов. У каждого пользователя свой уникальный набор шрифтов, и их перечень можно получить через JS.

- Canvas Fingerprinting. Скрипт просит браузер нарисовать скрытое изображение или текст на элементе <canvas>. Из-за различий в графических картах, драйверах и операционных системах итоговое изображение будет иметь микроскопические отличия на разных машинах. Хеш этого изображения становится уникальной частью отпечатка.36

- WebGL Fingerprinting и Audio Fingerprinting. Аналогичные Canvas-методу, но использующие особенности рендеринга 3D-графики и обработки звука.39

Комбинация этих десятков параметров настолько уникальна, что позволяет идентифицировать конкретный браузер с точностью более 99%.37 Боты, даже работающие на базе реальных браузерных движков, часто «прокалываются» на мелочах: используют стандартные, легко определяемые конфигурации виртуальных машин, забывают подделать список шрифтов или имеют аномальные параметры рендеринга Canvas. Продвинутые антибот-системы собирают базы данных таких «отпечатков» и мгновенно распознают как известных вредоносных ботов, так и аномальные конфигурации, не свойственные реальным пользователям.40

- Поведенческий анализ. Это высший уровень детекции, который позволяет отличить бота от человека, даже если бот использует реальный, немодифицированный браузер на реальной машине. Анализируется не что делает посетитель, а как он это делает. Специальные скрипты отслеживают микроповедение пользователя 42:

- Движение мыши. Человек двигает курсор по плавным, слегка изогнутым траекториям, с микроускорениями и остановками. Бот двигает мышь по идеально прямой линии с постоянной скоростью от точки А к точке Б.

- Набор текста. Люди печатают с определенным ритмом, скоростью и паузами между нажатиями клавиш (keydown, keyup). У каждого человека этот паттерн уникален. Боты либо вставляют текст мгновенно, либо имитируют печать с неестественной, монотонной скоростью.

- Скроллинг страницы. Человек прокручивает страницу рывками, с разной скоростью, останавливаясь для чтения. Бот скроллит плавно и методично.

Эти биометрические паттерны практически невозможно подделать. Анализируя их, система с высочайшей точностью определяет, кто находится по ту сторону экрана — живой человек или программа.

Современная защита — это эшелонированная оборона. WAF выступает в роли внешней стены крепости, отсекая массовые и известные атаки, такие как SQL-инъекции и DDoS. Он эффективен против угроз на уровне протокола, но может пропускать продвинутых ботов, которые идеально имитируют легитимные запросы. Именно для них предназначен второй эшелон — анализ на стороне клиента. Этот подход можно сравнить с внутренней службой безопасности, которая выявляет самых хитрых и замаскированных шпионов, уже проникших за первую стену. JavaScript Challenge отсекает самых простых ботов. Fingerprinting ловит тех, кто использует браузер, но не смог идеально замаскировать свою среду. Поведенческий анализ ловит даже тех, кто использует реальный браузер, но не может имитировать человеческую моторику. Эти методы не заменяют, а дополняют друг друга, создавая многослойный фильтр, пройти через который боту становится экспоненциально сложнее и, что самое главное, дороже. Поле битвы сместилось с серверной стороны на клиентскую. Эффективная защита теперь должна быть «умной» и работать непосредственно в среде пользователя, чтобы выявлять не только ЧТО запрашивают, но и КТО это делает.

Специализированные сервисы защиты от ботов: обзор российского рынка

Теоретические знания о методах защиты важны, но для бизнеса ключевым является практическое применение. Сегодня на рынке существует множество готовых решений — специализированных сервисов (SaaS), которые берут на себя всю сложность борьбы с ботами. Выбор правильного сервиса зависит от специфики вашего бизнеса, бюджета и основных «болевых точек». Рассмотрим ключевых игроков, представленных на российском рынке.

Ключевые критерии выбора антибот-решения для вашего бизнеса

Прежде чем сравнивать конкретные сервисы, определимся с критериями оценки. Владельцу бизнеса стоит задать каждому потенциальному поставщику следующие вопросы:

- Точность детекции и уровень ложных срабатываний. Насколько хорошо сервис отличает ботов от реальных клиентов? Каков процент false positives (когда реального пользователя ошибочно принимают за бота)? Блокировка потенциального покупателя может стоить дороже, чем пропуск десятка ботов.

- Влияние на производительность сайта и UX. Как сильно скрипты сервиса замедляют загрузку страниц? Будет ли защита раздражать реальных пользователей (например, постоянными капчами)? Идеальное решение должно быть максимально незаметным для легитимных посетителей.

- Простота интеграции и управления. Насколько легко подключить сервис к сайту? Требуется ли помощь разработчиков? Есть ли у сервиса удобный личный кабинет с понятной аналитикой, отчетами и возможностью гибкой настройки правил?

- Модель ценообразования. Как формируется цена? Это фиксированная ежемесячная подписка, плата за объем трафика, количество защищаемых сайтов или комбинация факторов? Важно понять, как стоимость будет масштабироваться с ростом вашего бизнеса.

- Качество и доступность технической поддержки. Насколько быстро и компетентно специалисты поддержки отвечают на запросы? Есть ли поддержка на русском языке? В критической ситуации, например, во время DDoS-атаки, скорость реакции поддержки может быть решающим фактором.

Глубокий разбор ключевых игроков на российском рынке

Рынок антибот-решений в России достаточно развит и предлагает сервисы с разной специализацией. Нет одного «лучшего» решения для всех; выбор зависит от вашей основной проблемы.

- KillBot

- Специализация: Защита от продвинутых поведенческих ботов, парсинга и искажения веб-аналитики.

- Технология: Основной акцент делается на продвинутом фингерпринтинге («слепках») браузера и поведенческом анализе. Ключевая идея сервиса в том, что он запоминает не статичные параметры вроде IP или User-Agent, а сам «почерк» или алгоритм работы бота. Это значительно усложняет обход защиты, так как боту недостаточно просто сменить прокси.44 KillBot активно использует JS-проверки и может быть интегрирован через смену DNS A-записи, что позволяет фильтровать трафик еще до того, как он достигнет сервера клиента.45

- Уникальная особенность: KillBot предлагает агрессивный метод противодействия — не просто блокировку, а «зацикливание» бота. Вредоносной программе отправляется задача, которая вызывает высокую нагрузку на ее процессор (CPU) и оперативную память. Это делает атаку для ботовода экономически невыгодной, так как его ресурсы тратятся впустую.47 Сервис также обеспечивает глубокую интеграцию с Яндекс.Метрикой, помечая каждый визит как «бот» или «человек», что позволяет получать идеально чистую аналитику.44

- Для кого: Для любого бизнеса, для которого критически важна точность веб-аналитики, а также для тех, кто страдает от парсинга цен и контента.

- Тарифы: Имеется бесплатный тариф с базовым функционалом, что позволяет протестировать сервис без вложений.49

- Botfaqtor

- Специализация: Комплексная защита рекламного трафика от скликивания (кликфрода) и мошенничества.

- Технология: Сервис использует мультифакторный анализ, проверяя каждый визит по более чем 100 техническим и поведенческим параметрам. Главная сила Botfaqtor — в его глубокой интеграции с рекламными платформами: Яндекс.Директ, Google Ads и VK Реклама. Он не просто блокирует ботов на сайте, но и автоматически передает данные в рекламные системы, чтобы запретить показ объявлений мошенническим источникам.50

- Уникальная особенность: Botfaqtor предлагает набор дополнительных инструментов, таких как «Умная капча» для защиты форм от спама и сервис Hard Target, который позволяет отключать показы рекламы на устройствах, браузерах и ОС с исторически низкой конверсией, дополнительно оптимизируя бюджет.50

- Для кого: В первую очередь для маркетологов и компаний, которые инвестируют значительные средства в контекстную и таргетированную рекламу и хотят защитить свой ROI.

- Тарифы: Предлагается бесплатный 7-дневный тестовый период на полнофункциональном тарифе.50

- Clickfraud.ru

- Специализация: Узкоспециализированный сервис для борьбы со скликиванием в Яндекс.Директ и Google Ads.

- Технология: В основе лежат алгоритмы на базе нейронных сетей, которые анализируют каждый клик и сессию на предмет мошенничества. Сервис отслеживает подозрительное поведение и автоматически блокирует показ рекламы для IP-адресов и целых подсетей, с которых идет атака.52

- Уникальная особенность: Глубокая интеграция с Яндекс.Метрикой, позволяющая создавать сегменты ботов и использовать их для корректировки рекламных кампаний, запрещая показы для некачественной аудитории.

- Для кого: Для рекламодателей, чья основная и единственная проблема — это скликивание рекламного бюджета конкурентами или бот-фермами.

- Тарифы: Предоставляется 10-дневный пробный период.53

- StormWall

- Специализация: Комплексная защита Enterprise-уровня от всего спектра угроз, включая DDoS-атаки, атаки на уровне приложений и продвинутых ботов.

- Технология: StormWall — это мощное решение, объединяющее в себе облачную защиту от DDoS, WAF и антибот-систему. Для детекции ботов используются продвинутые методы, такие как JA3-блокировки (анализ уникальных «отпечатков» TLS/SSL-соединения, что позволяет выявлять ботов даже в зашифрованном трафике) и сложные настраиваемые цепочки HTTP-правил.54

- Уникальная особенность: Фокус на высоконагруженные проекты и критически важную инфраструктуру. Сервис способен отражать сложнейшие комбинированные атаки, обеспечивая бесперебойную работу ресурса.

- Для кого: Крупный бизнес, финансовые организации, e-commerce гиганты, государственные порталы — все, для кого любая минута простоя или малейшая уязвимость влекут за собой огромные финансовые и репутационные потери.

- Тарифы: Антибот-функционал доступен в рамках старшего тарифа Enterprise, что подчеркивает ориентацию на крупный бизнес.54

Выбор сервиса — это не выбор между «хорошим» и «плохим», а поиск наиболее подходящего инструмента для решения конкретной бизнес-задачи. Вместо того чтобы спрашивать «какой сервис лучший?», следует сначала точно диагностировать свою главную проблему. Что наносит вашему бизнесу наибольший ущерб: слив рекламного бюджета, кража контента, перегрузка сервера или спам в формах? Ответ на этот вопрос и будет ключом к выбору оптимального решения. Если вас беспокоит скликивание — ваш выбор Botfaqtor или Clickfraud.ru. Если в приоритете чистота аналитики и борьба с парсингом — стоит присмотреться к KillBot. Если же вам нужна бескомпромиссная защита от всего спектра угроз для крупного проекта — ваш путь лежит к решениям уровня StormWall. Такой подход, основанный на диагностике проблемы, а не на сравнении функций в вакууме, является наиболее прагматичным и эффективным.

| Сервис | Основная специализация | Ключевая технология | Целевая аудитория | Наличие пробного периода/бесплатного тарифа |

| KillBot | Защита от поведенческих ботов и парсинга, очистка аналитики | Анализ «слепков» браузера (фингерпринтинг), поведенческий анализ | Любой сайт, где важна точность аналитики и защита контента | Да, есть бесплатный тариф |

| Botfaqtor | Защита рекламного трафика от скликивания (Яндекс, Google, VK) | Мультифакторный анализ трафика (>100 параметров), интеграция с рекламными API | Рекламодатели, маркетологи, агентства | Да, 7-дневный тестовый период |

| Clickfraud.ru | Защита от скликивания контекстной рекламы | Нейросети для анализа кликов, интеграция с Яндекс.Метрикой | Рекламодатели в Яндекс.Директ и Google Ads | Да, 10-дневный пробный период |

| StormWall | Комплексная защита Enterprise-уровня (DDoS, WAF, Anti-Bot) | WAF, JA3-фингерпринтинг, настраиваемые HTTP-правила | Крупный бизнес, e-commerce, финтех, госсектор | Нет, решение корпоративного уровня |

Экономика бот-атак и защиты: как рассчитать окупаемость (ROI)

Для бизнеса любое решение, требующее затрат, должно быть экономически обосновано. Защита от ботов — не исключение. Чтобы принять взвешенное решение о внедрении той или иной системы, необходимо перейти от абстрактных угроз к конкретным цифрам. Расчет окупаемости инвестиций (Return on Investment, ROI) позволяет наглядно продемонстрировать, что защита от ботов — это не статья расходов, а выгодная инвестиция, которая экономит и приумножает деньги компании.

Оценка потенциальных потерь от ботов: считаем упущенную выгоду

Первый шаг — оценить, сколько денег ваш бизнес теряет из-за ботов прямо сейчас. Убытки можно разделить на прямые и косвенные.

Прямые измеримые убытки:

- Рекламный фрод. Это самая простая для расчета статья потерь. Проанализируйте отчеты ваших рекламных кабинетов и, если возможно, данные антифрод-сервисов. Определите долю некачественного, ботового трафика.

- Пример: Ваш месячный бюджет на Яндекс.Директ — 500 000 рублей. По данным сервиса защиты, 25% кликов являются мошенническими. Ваш прямой ежемесячный убыток составляет 500000×0.25=125000 рублей.6

- Мошеннические операции (Fraud). Проанализируйте данные вашей бухгалтерии и платежной системы. Посчитайте общую сумму возвратов (чарджбэков) по транзакциям, которые были признаны мошенническими. Часто такие транзакции совершаются с карт, проверенных ботами через кардинг-атаки.

- Расходы на обработку последствий Credential Stuffing. Оцените, сколько времени тратит ваша служба поддержки на обработку обращений клиентов, чьи аккаунты были взломаны. Учтите стоимость компенсаций (например, восстановление списанных бонусных баллов). Согласно исследованиям, совокупные годовые потери от этого вида атак могут исчисляться миллионами долларов для крупных компаний.9

Косвенные и трудноизмеримые убытки:

- Избыточные инфраструктурные затраты. Оцените долю ботового трафика на вашем сайте (например, 30-40%). Это означает, что примерно такая же доля ресурсов вашего хостинга (CPU, трафик, память) тратится на обслуживание ботов. Если ваш ежемесячный счет за хостинг составляет 50 000 рублей, то около 15 000 — 20 000 рублей вы платите за обслуживание вредителей.16

- Стоимость искаженной аналитики. Этот ущерб оценить сложнее всего, но он может быть самым значительным. Приведите пример гипотетического неверного решения, основанного на грязных данных.

- Пример: Маркетинговый отдел видит, что у новой посадочной страницы показатель отказов 80%. Делается вывод, что страница неэффективна. Компания тратит 200 000 рублей на ее полный редизайн. После внедрения антибот-системы выясняется, что 70% отказов генерировали боты, а реальный показатель отказов у людей был всего 10%. Таким образом, 200 000 рублей были потрачены впустую.

- Потери в SEO. Если конкуренты регулярно парсят и копируют ваш уникальный контент, ваш сайт может потерять позиции в поисковой выдаче из-за дублирования. Оценить это можно через падение органического трафика и потенциальную потерю лидов.

Формула расчета ROI для внедрения системы защиты

После оценки потерь можно рассчитать окупаемость инвестиций в антибот-решение. Формула проста:

ROI=Стоимость защиты (Экономия от защиты−Стоимость защиты)×100% 57

- Экономия от защиты — это сумма всех прямых и косвенных убытков (которые вы посчитали на предыдущем шаге), которых вам удалось избежать благодаря внедрению системы.

- Стоимость защиты — это годовая или месячная стоимость подписки на выбранный сервис, а также (при необходимости) затраты на его внедрение и поддержку силами ваших специалистов.

Если ROI > 0%, инвестиция выгодна. Если ROI = 100%, это означает, что каждый рубль, вложенный в защиту, принес один рубль экономии, то есть вы вернули свои вложения в двукратном размере.60

Таблица: Пример расчета ROI для интернет-магазина

Давайте рассмотрим гипотетический, но реалистичный пример для среднего интернет-магазина.

| Параметр | Значение до защиты (в месяц) | Значение после защиты (в месяц) | Экономия (в месяц) |

| Прямые убытки | |||

| Бюджет на контекстную рекламу | 300 000 руб. | 300 000 руб. | |

| Доля фродовых кликов | 20% | 2% | |

| Потери от скликивания | 60 000 руб. | 6 000 руб. | 54 000 руб. |

| Убытки от мошеннических транзакций | 15 000 руб. | 2 000 руб. | 13 000 руб. |

| Косвенные убытки | |||

| Расходы на хостинг (из-за нагрузки) | 40 000 руб. | 25 000 руб. (переход на тариф ниже) | 15 000 руб. |

| Итоговая экономия | 82 000 руб. | ||

| Расчет ROI | |||

| Стоимость антибот-сервиса | 25 000 руб. | ||

| Чистая выгода | 82 000 — 25 000 = 57 000 руб. | ||

| ROI | (57000/25000)×100%=228% |

В данном примере ROI в 228% означает, что каждый рубль, вложенный в защиту от ботов, приносит компании 2.28 рубля чистой экономии. Это наглядно демонстрирует, что внедрение антибот-системы — это не затраты, а высокодоходная инвестиция в эффективность и безопасность бизнеса.

Кейс: Как компания «Ритейл-Плюс» сэкономила 2 млн рублей в год, внедрив антибот-систему

Компания «Ритейл-Плюс», крупный онлайн-продавец бытовой техники, столкнулась с комплексом проблем. Стоимость привлечения клиента (CPA) из контекстной рекламы постоянно росла, несмотря на усилия маркетологов. Во время проведения акций самые популярные товары моментально исчезали из наличия, вызывая шквал негатива от реальных покупателей. Раздел отзывов на сайте был завален спамом, а служба поддержки тратила десятки часов на разбор жалоб о взломах личных кабинетов.

Диагностика: После подключения тестового периода специализированной антибот-системы выяснилась шокирующая картина: до 35% рекламного трафика было сгенерировано ботами. Анализ логов показал, что в моменты старта акций на сайт обрушивались скальперы, которые блокировали товар в корзинах. А рост обращений по взломам совпал с началом масштабной Credential Stuffing атаки.

Решение: Компания внедрила комплексное антибот-решение, которое включало защиту рекламного трафика, поведенческий анализ для блокировки скальперов и умную капчу на форме входа в личный кабинет.

Результаты за год:

- Экономия на рекламе: За счет отсечения фродового трафика CPA снизился на 28%, что принесло прямую экономию рекламного бюджета в размере 1.2 млн рублей.

- Рост продаж: Конверсия во время акций выросла на 15%, так как товары стали доступны реальным покупателям. Это принесло дополнительную выручку, оцененную в 500 000 рублей.

- Снижение операционных расходов: Нагрузка на серверы снизилась на 30%, что позволило сэкономить на хостинге около 180 000 рублей. Затраты времени службы поддержки на решение проблем, связанных с ботами, сократились на 70%.

- Общая экономия: Суммарный экономический эффект превысил 2 млн рублей в год, многократно окупив стоимость подписки на сервис защиты.

Этот кейс показывает, что реальная стоимость ботов для бизнеса гораздо выше, чем кажется на первый взгляд. Самые большие потери — не прямые, а стратегические. Искаженная аналитика — это «рак» для маркетинга, который заставляет компанию принимать неверные решения и тратить деньги впустую, основываясь на ложных данных. Главная ценность антибот-системы — это не только экономия бюджета, но и «очистка» данных, которая позволяет принимать верные стратегические решения. Защита от ботов — это фундамент для data-driven маркетинга. Без нее все ваши A/B тесты, аналитика воронок и расчеты LTV могут быть бессмысленны.

Правовые аспекты парсинга и защиты данных в России

В нашей компании мы убеждены, что технологическая экспертиза неотделима от юридической грамотности. Парсинг данных, как и защита от него, происходит в строгом правовом поле. Понимание законов, регулирующих оборот информации, персональных данных и интеллектуальной собственности, — это не просто способ избежать штрафов, а основа для построения этичного, устойчивого и заслуживающего доверия бизнеса. Этот раздел посвящен ключевым правовым аспектам, которые должен знать каждый владелец сайта в России.

Парсинг и закон: позиция нашей компании

Прежде всего, важно четко обозначить нашу позицию. Парсинг — это технология, инструмент для автоматизации сбора и структурирования общедоступной информации. Сам по себе этот процесс абсолютно законен. Он ничем не отличается от права любого человека зайти на сайт, прочитать информацию и записать ее в блокнот. Статья 29 Конституции РФ прямо закрепляет право каждого «свободно искать, получать, передавать, производить и распространять информацию любым законным способом».61

Однако, как и любой инструмент (например, нож), парсинг можно использовать как во благо (для анализа рынка, мониторинга цен, наполнения каталога), так и во вред. Законность определяется не инструментом, а целью сбора, типом данных и способом их получения. Наша компания придерживается принципов этичного и законного парсинга, что означает неукоснительное соблюдение всех нижеперечисленных правовых норм.

Закон «О персональных данных» (152-ФЗ): красная линия, которую нельзя пересекать

Это, пожалуй, самый важный и строгий закон в области данных.

- Что такое персональные данные (ПДн)? Согласно закону, это любая информация, относящаяся к прямо или косвенно определенному или определяемому физическому лицу. Это не только ФИО, номер телефона и email, но и, в некоторых случаях, IP-адрес, файлы cookie и другая информация, которая в совокупности позволяет идентифицировать человека.62

- Ключевое изменение 2021 года. До 1 марта 2021 года существовала лазейка: данные из общедоступных источников (например, профиль в социальной сети, объявление на классифайде) можно было собирать относительно свободно. Поправки к закону кардинально изменили ситуацию. Теперь сам факт того, что человек разместил свои данные в открытом доступе, не означает, что он дал согласие на их сбор, обработку и дальнейшее распространение кем-либо. Для сбора таких данных необходимо получить отдельное, явное и недвусмысленное согласие субъекта именно на распространение его ПДн.64

- Что это значит для парсинга? Парсинг сайтов с целью сбора контактных данных физических лиц (телефонов, email) для создания баз данных и последующих рассылок является прямым и грубым нарушением 152-ФЗ. Статус «общедоступные» больше не означает «свободные для сбора».

- Ответственность. Штрафы за нарушение 152-ФЗ для юридических лиц очень серьезны. За обработку ПДн без согласия в письменной форме штраф может достигать нескольких сотен тысяч рублей, а при повторных или грубых нарушениях общая сумма штрафов может исчисляться миллионами.62

- Наша этика. Мы хотим подчеркнуть, что наша компания никогда не занимается парсингом персональных данных физических лиц без наличия законных оснований (например, прямого договора с оператором ПДн). Это наш фундаментальный принцип работы.68

Авторское право и право изготовителя базы данных (ГК РФ): когда ваш контент защищен

Многие владельцы сайтов ошибочно полагают, что защитить можно только уникальный текст или фотографию. На самом деле, Гражданский кодекс РФ предоставляет гораздо более широкие инструменты защиты цифровых активов.

- Авторское право (Глава 70 ГК РФ). Уникальные статьи в вашем блоге, описания товаров, фотографии, видеообзоры, дизайн сайта — все это объекты авторского права.70 Их полное копирование (парсинг и последующая публикация на другом ресурсе) является плагиатом и прямым нарушением ваших исключительных прав.71 Однако авторское право не защищает голые факты: цены, технические характеристики, названия товаров.

- Право изготовителя базы данных (sui generis, ст. 1334 ГК РФ). Это более сложный, но чрезвычайно мощный инструмент защиты, о котором многие не знают. Ваш товарный каталог, база объявлений, сборник статей — все это может быть признано базой данных. Закон защищает не только «творческие» базы данных (где оригинален сам подбор и расположение материалов), но и те, на создание которых были затрачены существенные финансовые, материальные, организационные или иные затраты.72

- Что это значит на практике? Вы потратили деньги и время на сбор информации о товарах, на их систематизацию по категориям, на создание фотографий, на написание характеристик. Вся эта работа — это и есть «существенные затраты». В этом случае закон предоставляет вам как изготовителю базы данных исключительное право запрещать извлечение (парсинг) и последующее использование всего содержания или существенной части вашей базы данных.74

- Судебная практика. Российские суды активно применяют эту норму. В нашумевшем деле № А56-5216/2020 суд признал охраняемыми элементами базы данных даже теги на сайте интернет-магазина. Суд установил, что теги были систематизированы, использовались как поисковый агрегатор и на их создание были потрачены ресурсы. Ответчик, скопировавший эти теги на свой сайт, был признан нарушителем.72 Этот прецедент доказывает, что защите подлежит не только сам контент, но и структура, и организация данных, если в них вложен труд.

Российское законодательство создает мощную, многоуровневую систему защиты цифровых активов, но большинство владельцев сайтов не знают, как ей пользоваться. Они думают только об авторском праве на тексты, упуская из виду гораздо более мощный инструмент — право изготовителя базы данных. Если владелец сайта видит, что конкурент спарсил его цены и характеристики, он часто думает: «Это просто факты, они не защищены авторским правом, я ничего не могу сделать». Однако через призму статьи 1334 ГК РФ защищается не отдельный факт, а вся совокупность — товарный каталог, в создание которого были вложены «существенные затраты». Следовательно, парсинг всего каталога является нарушением смежного права изготовителя. Это открывает совершенно новые юридические возможности для защиты своих инвестиций в контент.

Коммерческая тайна и недобросовестная конкуренция

- Коммерческая тайна (98-ФЗ). Если какая-либо информация на вашем сайте доступна только после авторизации (например, в личном кабинете для партнеров с оптовыми ценами) и в отношении этой информации введен режим коммерческой тайны, то любая попытка ее парсинга путем обхода систем защиты будет считаться незаконным получением сведений, составляющих коммерческую тайну.61

- Недобросовестная конкуренция (135-ФЗ «О защите конкуренции»). Даже если парсинг формально не нарушает ни авторское право, ни закон о ПДн, его можно признать актом недобросовестной конкуренции. Например, если конкурент осуществляет парсинг с такой интенсивностью, что это приводит к сбоям в работе вашего сайта (по сути, являясь DDoS-атакой), или использует полученные данные для создания точной копии вашего бизнеса с целью введения потребителей в заблуждение, такие действия могут быть оспорены в Федеральной антимонопольной службе (ФАС).71

Таким образом, правовое поле предоставляет владельцу сайта множество рычагов для защиты своих цифровых активов. Главное — знать свои права и грамотно их применять.

Взгляд с другой стороны: экономика и инструменты ботоводов

Чтобы эффективно защищаться, нужно понимать не только тактику, но и стратегию, и экономику противника. Борьба с ботами — это не противостояние вашего сайта и одиночки-программиста. Это конкуренция вашего бизнеса с целой подпольной индустрией, у которой есть свои рынки, инструменты, разделение труда и четкая экономическая мотивация. Понимание того, как устроен этот мир, наглядно демонстрирует, почему примитивные методы защиты обречены на провал.

Экосистема киберпреступности: даркнет-маркетплейсы и Telegram-каналы

Вредоносные боты и инструменты для атак редко создаются с нуля под конкретную цель. Они являются товаром, который можно купить, продать или арендовать на специализированных площадках в даркнете (скрытой части интернета) и закрытых Telegram-каналах.76

- Рынки инструментов. На площадках вроде Exploit, Russian Market или Abacus Market можно приобрести все необходимое для проведения атак: от программ для парсинга и инструментов для Credential Stuffing до доступа к ботнетам для организации DDoS-атак. Цены на такие инструменты могут быть удивительно низкими, делая порог входа в киберпреступность минимальным.78

- Рынки данных. Здесь торгуют плодами деятельности ботов. На маркетах типа BriansClub или BidenCash продаются гигабайты данных украденных кредитных карт, а также огромные базы логинов и паролей, собранные в результате утечек с различных сайтов. Эти базы являются «топливом» для атак Credential Stuffing.76

- Атака как услуга (as-a-Service). Злоумышленнику даже не обязательно обладать техническими навыками. Он может просто заказать услугу, например, DDoS-атаку на сайт конкурента на 1 час, оплатив ее криптовалютой.

- ИИ на службе у хакеров. В последнее время в этой экосистеме появились и собственные аналоги ChatGPT, созданные специально для преступных целей. Инструменты вроде FraudGPT и WormGPT не имеют этических ограничений и помогают злоумышленникам в несколько кликов генерировать убедительные фишинговые письма, писать вредоносный код или создавать мошеннические страницы. Подписка на такие сервисы стоит от $200 в месяц.79

Эта индустрия работает по законам рынка: есть спрос, есть предложение, есть конкуренция, которая снижает цены и повышает качество «продуктов».

Многие владельцы сайтов считают, что установка CAPTCHA — это надежный барьер. В реальности для ботоводов это лишь небольшое и дешевое препятствие. Существует целая индустрия сервисов по решению CAPTCHA, которая работает по принципу конвейера.21

Принцип работы:

- Бот, столкнувшись с CAPTCHA на вашем сайте, не пытается решить ее сам.

- Он делает скриншот картинки и через API отправляет его на специализированный сервис (например, 2Captcha, RuCaptcha, CapMonster, Anti Captcha).

- На этом сервисе задачу получают либо тысячи низкооплачиваемых работников из разных стран мира, которые вручную вводят текст с картинки, либо мощная нейросеть, специально обученная распознавать именно такие тесты.

- Через несколько секунд сервис возвращает боту правильный ответ, который тот вставляет в нужное поле и продолжает свою вредоносную деятельность.22

Экономика: Главное преимущество этого подхода для злоумышленника — его дешевизна. Стоимость распознавания тысячи обычных текстовых капч может составлять всего несколько рублей, а более сложных reCAPTCHA — от $1 до $3.22 При масштабах, в которых работают боты, эти затраты легко окупаются той выгодой, которую они приносят (например, от скликивания рекламы или парсинга цен).

Почему примитивные методы защиты обречены на провал

Этот взгляд на «кухню» ботоводов наглядно объясняет, почему базовые методы защиты не работают.

- Блокировка по IP? Бессмысленно, когда бот использует ротируемые прокси, меняя адрес после каждого запроса.

- Простая CAPTCHA? Легко и дешево обходится через специализированные сервисы.

- robots.txt? Просто игнорируется.

Борьба с ботами — это экономическая война. Злоумышленник будет продолжать атаку до тех пор, пока потенциальная выгода от нее превышает затраты на ее проведение. Если для обхода вашей защиты ему нужно потратить 100 рублей, а выгода от атаки составляет 1000 рублей, он будет продолжать. Следовательно, самая эффективная стратегия защиты — не просто технически заблокировать атаку, а сделать ее экономически невыгодной для атакующего.

Продвинутые методы защиты, такие как фингерпринтинг и поведенческий анализ, требуют от ботовода использования более сложных и дорогих ботов, которые работают на базе полноценных браузеров. Это уже повышает «себестоимость» атаки. Агрессивные методы, которые целенаправленно тратят ресурсы машины атакующего, напрямую увеличивают его операционные расходы. Цель современной защиты — поднять стоимость атаки на ваш сайт до такого уровня, чтобы злоумышленник махнул рукой и пошел искать другую, более легкую и дешевую жертву.

Заключение: комплексная стратегия защиты — ключ к успеху

Мы прошли долгий путь: от знакомства с миром ботов и оценки их экономического ущерба до глубокого погружения в технологии защиты и правовые тонкости. Становится очевидно, что защита сайта от автоматизированных угроз — это не вопрос установки одного «волшебного» плагина, а непрерывный процесс, требующий комплексного и стратегического подхода.

Ключевые выводы, которые можно сделать из нашего анализа:

- Боты — это серьезная экономическая угроза. Они не просто создают технические неудобства, а напрямую влияют на финансовые показатели бизнеса, искажают данные для принятия решений и подрывают репутацию компании.

- Базовые методы защиты неэффективны. Полагаться на robots.txt, блокировку IP-адресов или простую CAPTCHA в борьбе с современной, индустриализированной киберпреступностью — наивно и опасно.

- Современная защита — многоуровневая и динамическая. Эффективная стратегия сочетает в себе несколько эшелонов обороны: от WAF на периметре до глубокого анализа поведения на стороне клиента. Она должна быть не статичной, а адаптивной, способной выявлять новые, неизвестные угрозы.

- Цель защиты — экономическая нецелесообразность атаки. Лучшая защита — та, которая поднимает стоимость атаки для злоумышленника до уровня, превышающего потенциальную выгоду.

Основываясь на этих выводах, мы рекомендуем выстраивать комплексную стратегию защиты, которая включает в себя три ключевых уровня:

- Технический уровень. Не стоит выбирать между WAF и специализированным антибот-решением. В идеале, нужно использовать их вместе. WAF станет вашей первой линией обороны от массовых атак, а специализированный сервис с фингерпринтингом и поведенческим анализом будет выявлять самых продвинутых и замаскированных ботов.

- Организационный уровень. Внедрите в компании культуру кибербезопасности. Назначьте ответственного за мониторинг аномалий в трафике. Регулярно проводите аудит логов и отчетов систем защиты. Обучайте сотрудников, особенно маркетологов, отличать аномалии, вызванные ботами, от реальных трендов в поведении пользователей.

- Юридический уровень. Приведите в порядок документацию на сайте. Разработайте грамотное пользовательское соглашение и политику конфиденциальности. Четко пропишите в них запрет на использование автоматизированных средств сбора информации. Изучите и помните о своих правах как изготовителя базы данных — это мощный юридический инструмент для защиты вашего контента и инвестиций.

Защита от ботов — это не разовый проект, а марафон. Угрозы постоянно эволюционируют, и ваша защита должна развиваться вместе с ними. Инвестиции в надежную, комплексную систему защиты сегодня — это гарантия стабильности, достоверности данных и безопасности вашего онлайн-бизнеса завтра.

FAQ: Часто задаваемые вопросы

Может ли WAF или антибот-сервис заблокировать реальных пользователей?

Да, риск ложноположительных срабатываний (false positives) существует, особенно при слишком агрессивных настройках защиты. Ни одна система не идеальна. Именно поэтому критически важно выбирать сервисы, которые предоставляют гибкие инструменты управления. К ним относятся возможность создания «белых списков» для доверенных IP-адресов или диапазонов, а также простая и быстрая процедура разблокировки пользователя, если он был заблокирован по ошибке. Хорошие сервисы также предоставляют подробные логи, по которым можно понять причину блокировки и скорректировать правила.44

Защитит ли меня Cloudflare от всех ботов?

Cloudflare — это мощный и популярный сервис, но эффективность защиты сильно зависит от тарифного плана. Бесплатный тариф предоставляет отличную базовую защиту от DDoS-атак и самых простых ботов (сканеров, примитивных парсеров) с помощью JS Challenge.19 Однако для борьбы с продвинутыми ботами (сложными парсерами, ботами для Credential Stuffing, скальперами), которые используют полноценные браузеры, потребуется переход на платные тарифы, в частности, на те, что включают продукт

Bot Management. Это решение использует более сложные технологии, включая машинное обучение для анализа трафика, поведенческий анализ и фингерпринтинг, что обеспечивает гораздо более высокий уровень защиты.83

Насколько законно использовать парсинг для мониторинга цен конкурентов?

Как правило, сбор общедоступной информации, такой как цены на товары, сам по себе не является нарушением закона. Это подпадает под право на свободный сбор информации.61 Однако есть несколько важных «но»:

- Условия использования сайта: Если на сайте конкурента в пользовательском соглашении прямо запрещено использование автоматизированных систем сбора данных, то парсинг будет нарушением этого соглашения (договора).

- Нагрузка на сервер: Если ваш парсинг создает чрезмерную нагрузку, которая мешает работе сайта, это может быть расценено как неправомерные действия, вплоть до квалификации как разновидности DoS-атаки.75

- Право изготовителя базы данных: Если конкурент докажет в суде, что его товарный каталог является базой данных, в создание которой вложены существенные затраты, а вы спарсили ее существенную часть, это может быть признано нарушением его смежных прав (ст. 1334 ГК РФ).71

Вывод: парсинг цен — это «серая зона». Этичный подход предполагает парсинг с умеренной скоростью, уважением к файлу robots.txt и без создания помех для работы ресурса.

Как доказать, что мой рекламный бюджет скликивают боты?

Собрать доказательную базу самостоятельно сложно, но можно выявить косвенные признаки:

- Резкий и необъяснимый рост CTR (кликабельности) объявления при одновременном падении или отсутствии роста конверсий.

- Большое количество кликов из одного и того же региона или от одного интернет-провайдера за короткий промежуток времени.

- Аномально низкое время пребывания на сайте после перехода по рекламе (1-2 секунды) и показатель отказов, близкий к 100%.

Прямые доказательства могут предоставить только специализированные сервисы защиты от скликивания (например, Botfaqtor, Clickfraud.ru). Они собирают детальную техническую информацию по каждому клику (IP, User-Agent, фингерпринт браузера и т.д.) и на основе анализа предоставляют отчеты, которые можно использовать в том числе для обращения в службу поддержки рекламной площадки с требованием вернуть средства за недействительные клики.53

Что делать, если мой сайт уже атакован ботами?

Первый шаг — не паниковать и действовать быстро. Если атака серьезная (например, DDoS или массовый парсинг, который «вешает» сайт), самым быстрым решением будет пропустить трафик через облачный сервис защиты, который интегрируется через смену DNS-записи. Это такие сервисы, как Cloudflare, clickfraud.ru, StormWall или KillBot. После смены DNS-записи в панели управления вашего домена весь трафик будет перенаправлен на фильтрующие серверы провайдера. Это позволит в течение нескольких минут или часов отсечь основную массу вредоносных запросов и восстановить работоспособность сайта. Это даст вам время и возможность спокойно проанализировать ситуацию, выбрать долгосрочную стратегию защиты и настроить ее под свои нужды.

Источники

- Ботофермы против бизнеса: что это такое, чем они опасны и как с ними бороться, дата последнего обращения: августа 26, 2025, https://securitymedia.org/info/botofermy-protiv-biznesa-chto-eto-takoe-chem-oni-opasny-i-kak-s-nimi-borotsya.html

- The Business Impact from Bots Across Departments — Imperva, дата последнего обращения: августа 26, 2025, https://www.imperva.com/resources/datasheets/The-Business-Impact-from-Bots-Across-Departments.pdf

- Imperva: Nearly Half of Internet Traffic is Bots | MSSP Alert, дата последнего обращения: августа 26, 2025, https://www.msspalert.com/news/bots-clutter-and-compromise-the-internet-mssp-imperva-reports

- Боты — что это такое: виды, применение, обучение и защита от угроз — Skillfactory media, дата последнего обращения: августа 26, 2025, https://blog.skillfactory.ru/glossary/bot/

- Чат-боты: виды, возможности, преимущества, сценарии использования, гайд по настройке — Carrot quest, дата последнего обращения: августа 26, 2025, https://www.carrotquest.io/chatbot/chatbot-types/

- Ad Fraud Statistics (2025) — Business of Apps, дата последнего обращения: августа 26, 2025, https://www.businessofapps.com/ads/ad-fraud/research/ad-fraud-statistics/

- Digital ad fraud statistics, costs, and trends | Novatiq, дата последнего обращения: августа 26, 2025, https://www.novatiq.com/digital-ad-fraud-statistics-every-brand-know/

- Защита сайта от ботов: спамеров, накрутки пф и спама формы — Телеком биржа, дата последнего обращения: августа 26, 2025, https://cirex.ru/antibot

- Business guide for credential-stuffing attacks | New York State Attorney General, дата последнего обращения: августа 26, 2025, https://ag.ny.gov/publications/business-guide-credential-stuffing-attacks

- OWASP Automated Threats to Web Applications | OWASP Foundation, дата последнего обращения: августа 26, 2025, https://owasp.org/www-project-automated-threats-to-web-applications/

- Credential stuffing vs. brute force attacks | Cloudflare, дата последнего обращения: августа 26, 2025, https://www.cloudflare.com/learning/bots/what-is-credential-stuffing/

- OWASP Automated Threats to Web Applications — F5, дата последнего обращения: августа 26, 2025, https://www.f5.com/glossary/owasp-automated-threats

- Quantifying the cost of ad fraud: 2023-2028, дата последнего обращения: августа 26, 2025, https://fraudblocker.com/wp-content/uploads/2023/09/Ad-Fraud-Whitepaper_Juniper-Research.pdf

- Bots Compose 42% of Overall Web Traffic; Nearly Two-Thirds Are Malicious | Akamai, дата последнего обращения: августа 26, 2025, https://www.akamai.com/newsroom/press-release/bots-compose-42-percent-of-web-traffic-nearly-two-thirds-are-malicious

- Humans losing the race to bots on internet, shows Imperva Research report — ITP.net, дата последнего обращения: августа 26, 2025, https://www.itp.net/acn/cybersecurity/97331-humanity-losing-the-race-to-bots-on-internet-shows-imperva-research

- Business Impact Calculator — Radware, дата последнего обращения: августа 26, 2025, https://www.radware.com/security/security-analysis-services/business-impact-calculator/

- Understanding the Business Impact of Bots — RH-ISAC, дата последнего обращения: августа 26, 2025, https://rhisac.org/vulnerability-management/understanding-the-business-impact-of-bots/

- How Attacks from Bad Bots Impact Your Business — F5, дата последнего обращения: августа 26, 2025, https://www.f5.com/resources/white-papers/how-bad-bots-impact-your-business

- Антиботы для сайта: ТОП 5 сервисов защиты сайта от ботов в 2025 году — VC.ru, дата последнего обращения: августа 26, 2025, https://vc.ru/services/1419679-antiboty-dlya-saita-top-5-servisov-zashity-saita-ot-botov-v-2025-godu

- Как определить робота: защита сайта от ботов и DDoS-атак …, дата последнего обращения: августа 26, 2025, https://maxiplace.ru/blog/bezopasnost/zashchita-ot-botov-i-ddos-atak-dlya-sayta/

- Программы и сервисы разгадывания капчи на 2024 год — GoLogin, дата последнего обращения: августа 26, 2025, https://gologin.com/ru/blog/best-captcha-solving-service/

- Антикапча — лучшие сервисы автоматического распознавания и обхода капчи | Блог SEO.RU, дата последнего обращения: августа 26, 2025, https://seo.ru/blog/10-luchshih-servisov-dlya-raspoznavaniya-kapchi/

- ТОП-6 сервисов для заработка на вводе капчи — VC.ru, дата последнего обращения: августа 26, 2025, https://vc.ru/services/1291293-top-6-servisov-dlya-zarabotka-na-vvode-kapchi

- Как защитить сайт от ботов: советы и рекомендации — lz media, дата последнего обращения: августа 26, 2025, https://lz.media/blog/dev/kak-zashhitit-sajt-ot-botov-sovety-i-rekomendaczii

- What is a Web Application Firewall (WAF)? — F5, дата последнего обращения: августа 26, 2025, https://www.f5.com/glossary/web-application-firewall-waf

- What is a WAF? | Web Application Firewall explained — Cloudflare, дата последнего обращения: августа 26, 2025, https://www.cloudflare.com/learning/ddos/glossary/web-application-firewall-waf/

- What Is a WAF? | Web Application Firewall Explained — Palo Alto Networks, дата последнего обращения: августа 26, 2025, https://www.paloaltonetworks.com/cyberpedia/what-is-a-web-application-firewall

- What is OWASP? OWASP Top 10 Vulnerabilities & Risks — F5, дата последнего обращения: августа 26, 2025, https://www.f5.com/glossary/owasp

- Защита веб-приложений – роль WAF и интеграция с другими решениями — гк «инфарс, дата последнего обращения: августа 26, 2025, https://infars.ru/blog/zashchita-veb-prilozheniy-kak-waf-i-drugie-resheniya-predotvrashchayut-kiberataki/

- Что такое WAF — NGENIX, дата последнего обращения: августа 26, 2025, https://ngenix.net/learning-center/what-is-waf/

- Российский Web Application Firewall (WAF): эффективная защита веб-приложений с помощью Solar WAF — Ростелеком-Солар, дата последнего обращения: августа 26, 2025, https://rt-solar.ru/services/mss/blog/5356/

- Чем отличается эвристический анализ от сигнатурного метода сканирования? — Вопросы к Поиску с Алисой (Яндекс Нейро), дата последнего обращения: августа 26, 2025, https://ya.ru/neurum/c/tehnologii/q/chem_otlichaetsya_evristicheskiy_analiz_ot_e4b38f70

- Технология защиты от ботов (Bot Mitigation) | DDoS-Guard, дата последнего обращения: августа 26, 2025, https://ddos-guard.ru/technologies/bot-mitigation

- Что такое проверка JS-куками? | База знаний DDoS-Guard, дата последнего обращения: августа 26, 2025, https://ddos-guard.ru/terms/attacks/js-cookie-challenge

- Как заблокировать ботов на сайте с помощью Cloudflare? — Ходо — записки вебмастера, дата последнего обращения: августа 26, 2025, https://khodo.ru/kak-zablokirovat-botov-na-sajte-s-pomoshhyu-cloudflare/

- Browser Fingerprinting Masterclass: How It Works & How To Protect Yourself — YouTube, дата последнего обращения: августа 26, 2025, https://www.youtube.com/watch?v=MT90t7P1_qM

- What is Browser Fingerprinting? How it Works And How To Stop It — Pixel Privacy, дата последнего обращения: августа 26, 2025, https://pixelprivacy.com/resources/browser-fingerprinting/

- Следи за руками: как понять, когда сайты снимают ваши отпечатки браузера, дата последнего обращения: августа 26, 2025, https://www.kaspersky.ru/blog/rc3-fpmon-browser-fingerprinting/29947/

- Предотвратите отпечаток шрифта: Улучшите свою онлайн-конфиденциальность — Undetectable, дата последнего обращения: августа 26, 2025, https://undetectable.io/ru/blog/fonts-browser-fingerprints/

- Web-приложение с использованием fingerprint: как это работает и в чем сложность, дата последнего обращения: августа 26, 2025, https://habr.com/ru/companies/ru_mts/articles/820305/

- Websites Are Tracking You Via Browser Fingerprinting | Texas A&M University Engineering, дата последнего обращения: августа 26, 2025, https://engineering.tamu.edu/news/2025/06/websites-are-tracking-you-via-browser-fingerprinting.html

- Что делать, если боты портят поведенческие факторы сайта — Компания seo.ru, дата последнего обращения: августа 26, 2025, https://seo.ru/blog/nakrutka-povedencheskih-faktorov-botami-kak-vyyavit-posledstviya-i-kak-zaschititsya/

- Анализ данных о посещении сайта роботами и людьми в Яндекс.Метрике. Часть I, дата последнего обращения: августа 26, 2025, https://osipenkov.ru/analysis-visits-robots-peoples-yandex-metrika-1/

- ТОП-5 сервисов защиты сайта от ботов: Лучшие антиботы в …, дата последнего обращения: августа 26, 2025, https://dtf.ru/luchshii-rating/3373817-top-5-servisov-zashity-saita-ot-botov-luchshie-antiboty-v-2025-godu

- ТОП 5 Антиботов для сайта: Рейтинг лучших сервисов защиты сайта от ботов в 2025 году — Мнения на vc.ru, дата последнего обращения: августа 26, 2025, https://vc.ru/opinions/1452705-top-5-antibotov-dlya-saita-reiting-luchshih-servisov-zashity-saita-ot-botov-v-2025-godu

- Антибот от KillBot, дата последнего обращения: августа 26, 2025, https://killbot.ru/

- KillBot Group: ТОП сервис защиты сайта от ботов, Антифрод, Антибот, дата последнего обращения: августа 26, 2025, https://killbot-group.ru/

- KillBot — База знаний eLama, дата последнего обращения: августа 26, 2025, https://help.elama.ru/article/68216

- Цена защиты сайта от ботов (антифрод KillBot), дата последнего обращения: августа 26, 2025, https://killbot-group.ru/price

- Комплексная система кибербезопасности в сфере …, дата последнего обращения: августа 26, 2025, https://botfaqtor.ru/

- О сервисе — Botfaqtor, дата последнего обращения: августа 26, 2025, https://botfaqtor.ru/blog/docs/about/

- Как защитить рекламу от скликивания — Блог Click.ru, дата последнего обращения: августа 26, 2025, https://blog.click.ru/growthhacking/servisy-dlya-zashhity-ot-sklikivaniya/

- Clickfraud.ru – обзор сервиса и отзывы пользователей, дата последнего обращения: августа 26, 2025, https://vksaas.ru/service/clickfraud-ru/

- Защита от ботов для сайта | StormWall, дата последнего обращения: августа 26, 2025, https://stormwall.pro/products/anti-bot-website-protection

- Credential stuffing and account takeover attacks remain nagging business problems, дата последнего обращения: августа 26, 2025, https://www.humansecurity.com/learn/blog/credential-stuffing-and-account-takeover-attacks-remain-nagging-business-problems/

- QUANTIFYING THE IMPACT OF CREDENTIAL STUFFING AND ACCOUNT TAKEOVERS IN FINANCIAL SERVICES — HUMAN Security, дата последнего обращения: августа 26, 2025, https://www.humansecurity.com/learn/resources/quantifying-the-impact-of-credential-stuffing-and-account-takeover-in-financial-services/

- Как рассчитать окупаемость инвестиций (ROI) для крипто? — Phemex, дата последнего обращения: августа 26, 2025, https://phemex.com/ru/academy/%D0%BA%D0%B0%D0%BA-%D1%80%D0%B0%D1%81%D1%81%D1%87%D0%B8%D1%82%D0%B0%D1%82%D1%8C-%D0%BE%D0%BA%D1%83%D0%BF%D0%B0%D0%B5%D0%BC%D0%BE%D1%81%D1%82%D1%8C-%D0%B8%D0%BD%D0%B2%D0%B5%D1%81%D1%82%D0%B8%D1%86%D0%B8%D0%B9-roi-%D0%B4%D0%BB%D1%8F-%D0%BA%D1%80%D0%B8%D0%BF%D1%82%D0%BE

- Как считать ROI для средств защиты информации? — Habr, дата последнего обращения: августа 26, 2025, https://habr.com/ru/companies/securitycode/articles/136172/

- Формула ROI в маркетинге — Jivo, дата последнего обращения: августа 26, 2025, https://www.jivo.ru/blog/ecommerce/formula-roi-v-marketinge.html

- Калькулятор ROI. Проверьте, окупаются ли ваши вложения в маркетинг — Unisender, дата последнего обращения: августа 26, 2025, https://www.unisender.com/ru/blog/kalkulyator-roi/

- Законно ли парсить сайты в России? Даем правовое основание, дата последнего обращения: августа 26, 2025, https://xmldatafeed.com/zakon/

- Обработка персональных данных в 2025 году: закон, правила и ответственность, дата последнего обращения: августа 26, 2025, https://grandawards.ru/blog/obrabotka-personalnyh-dannyh/

- Защита персональных данных: закон № 152, новые требования и открытые вопросы, дата последнего обращения: августа 26, 2025, https://securitymedia.org/info/zashchita-personalnykh-dannykh-zakon-152-novye-trebovaniya-i-otkrytye-voprosy.html

- Парсинг общедоступных данных запрещен с 1 марта — Habr, дата последнего обращения: августа 26, 2025, https://habr.com/ru/articles/544788/

- С 1 марта в России запретили парсинг общедоступных персональных данных — Tproger, дата последнего обращения: августа 26, 2025, https://tproger.ru/news/s-1-marta-v-rossii-zapretili-parsing-obshhedostupnyh-dannyh

- Что такое парсинг, зачем он нужен и законно ли парсить данные | Unisender, дата последнего обращения: августа 26, 2025, https://www.unisender.com/ru/glossary/chto-takoe-parsing/

- Что представляет собой Федеральный закон «О персональных данных» N 152-ФЗ и какая ответственность за его нарушения — RTM Group, дата последнего обращения: августа 26, 2025, https://rtmtech.ru/articles/152-fz-otvetstvennost/

- Парсинг данных: эффективные методы извлечения информации — Skypro, дата последнего обращения: августа 26, 2025, https://sky.pro/wiki/analytics/parsing-dannyh-effektivnye-metody-izvlecheniya-informatsii/